タイの大手ショッピングサイトLazadaにてData Traveler Locker+ G3という暗号化機能のついたUSBメモリを購入。16GBもので999THBでした。商品の発送がよく見ると「International Shipping」となっていて普通にタイでは売ってないのか?とふと考えてしまった。確かにこのモデルは店頭で売ってるのは一度も見たことがない。

ちなみにこのData Traveler Locker+ G3という型番、仕事で異なるお客さんが立て続けに「USBメモリは暗号化できるものでないと。これ見積もり取れる?」って感じで指定してくるものがだいたいこのKingston製なのでLazadaで見つけた時に「高いものではないし、一回自分でも触ってみるか」と思い購入。

発送は香港からでした。極々簡素な包装。パッケージはいつものKingstonのUSBメモリと変わらない。中身のメモリ自体は、何故か金属製。それもアルミとかではなく、ずっしりしたメタル(ヘビーメタル!)。外装をわざわざ金属製にする必要性がわからん。無駄にゴツイ作りをしています。

一番最初にUSBメモリをPCやMacに挿してマウントされる”DTL +G3″というドライブを開き、Windowsならそのドライブのルートフォルダ、Macの場合はルートフォルダ > Mac のフォルダの中の暗号化アプリを立ち上げて、暗号化用のパスワードを入力、その入力した暗号化キーで最初にドライブの保存領域をフォーマットして準備完了。

次以降に使う際には、USBメモリを挿して同じく”DTL +G3″というドライブ名のドライブが自動的にマウントされるのでそのドライブ内の暗号化アプリを立ち上げ、パスワード入力。パスワードが正しくて復号化ができれば新たに別に”Kingston”という名前のドライブがマウントされ、そのドライブが暗号化されたドライブとなる。ここにデータを書き込んで使用するという使い方になります。

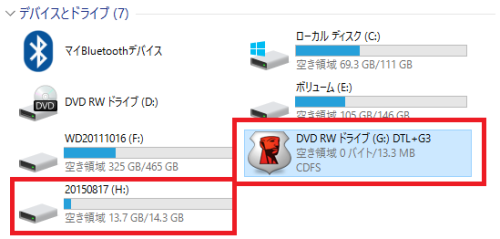

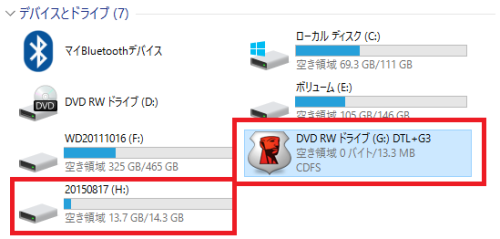

つまり最初の”DTL +G3″というドライブは暗号化アプリをPC/Macに提供するための役割を持ち、このドライブには他のファイルを書き込めなくて、暗号化アプリに正しいパスワードが入力されて、”Kingston”がマウントされるとそこが本来の暗号化機能を提供するドライブとなるわけです。

↑ H:ドライブが上記で書いてる”Kingston”に該当するドライブ。ドライブ名をその後自分で変更しました。

これって、オープンソースのディスク暗号化ツールTrueCrypt使って同じようなものを作れるんじゃない?もしくは今ならMicrosoftのWindowsについてくるBitLocker To Goとか。このBitLocker To GoはHDD暗号化機能のBitLockerの暗号化機能をUSBメモリにも適用できるもの。Windows標準の機能でUSBメモリ暗号化して、それ以降WindowsマシンでUSBメモリ使うときには挿した直後にパスワードを聞いてきて認証されればファイルが読めるようになる。WindowsのBitLocker To GoはWindows 7までは高機能版のUltimateやEnterpriseでないと使えなかったがWindows8~10ではHomeからひとつ上のProで使うことができるようなのでこれも低コストで暗号化USBメモリを実現出来るんじゃないかと思う。

TrueCrypt – Wikipedia

BitLocker – Wikipedia

BitLocker To GoでUSBメモリを暗号化する - @IT

ちなみにBitLocker To GoはWindows専用。TrueCryptはMac版もあってUSBメモリにMac版のプログラムも仕込んでおけるけど以前テスト的にこれで暗号化メモリ作った時にはWin<->Macの両方で使っているとすぐに暗号化されたファイルが不整合起こして読めなくなったような気がする。Windowsだけで使ったほうが無難ですな。

さらにはTrueCryptは去年あたりからプログラム上の問題でセキュリティホールがあると開発者自身から指摘されていて開発が中止されている様子。でも再度有志が集まり別途開発を進めてる動きもあるみたいでちょっとややこしい。

開発が停止したと思われていた暗号化ソフトTrueCryptが復活に向けて動きだす – GIGAZINE

TrueCryptの暗号化の問題はちょっと横においておくとして、TrueCryptを使えば通常の暗号化機能のないUSBメモリでもUSBメモリを挿したあとにTrueCryptを立ち上げ、パスワードなどを入力、その後別途マウントされる暗号化対象のドライブにファイルを読み書きすることができるようにセットアップすることが可能である。

ほとんど機能的に一緒ではあるが、ここで異なるのは単純にTrueCryptで作った暗号化USBメモリはTrueCryptの実行ファイルを置いている非暗号化領域にもファイルが書き込めてしまう点が問題か(アクセス権限をちゃんと設定すれば書き込み禁止にできるような気もするが)。

仕事で急いでいる時とかパスワード入れるのめんどくさくなってついつい暗号化領域ではなく、この非暗号化領域にファイルを書き込んで使ってしまうことは想像に難くない。こんな運用をしていてUSBのメモリをなくすと元も子もない。非暗号化領域に保存したファイルは拾った人間が自由に読めてしまう。

その点、ほぼ同じ機能ではあるが、このKingstonのUSBメモリなら非暗号化領域もアクセスの権の設定によってファイルが書き込めなくなっているのでユーザーはめんどくさくてもパスワード入力して暗号化ドライブをマウントしてから使うことになる。ということは通常のUSBメモリとこのKingstonの暗号化機能付きのUSBメモリの価格差はこの「非暗号化領域に書き込めないように”よりセキュア”に作ってます」ってところなのだろうか?

といろいろ考えたKingstonのUSBメモリでした。ま、他にも暗号化強度やパフォーマンス、使い勝手などいろいろ考えないといけないポイントはあるんでしょうけど。てか、ちょっと今からTrueCryptでの非暗号化領域を書き込み不可にするアクセス権設定をいろいろやってみたくなった。これができれば基本的に暗号化USBメモリってわざわざ買うこともないのかとも思ってしまいますな。。。

キングストンテクノロジー

売り上げランキング: 69,773

↑ 珍しくタイで購入した価格のほうが安い。。。

![[パックセーフ] 17RFIDセーフ V100 12970200 001 BLACK](https://images-fe.ssl-images-amazon.com/images/I/61k8vRYx-EL._SL160_.jpg)